di Pierluigi Paganini*

Molti siti consentono l’accesso attraverso un meccanismo di autenticazione noto come social login. Tuttavia, tale modalità di accesso può essere colpita con un attacco noto come SpoofedMe attack, grazie al quale è possibile rubare un’identità digitale.

Come SpoofedMe attack consente di rubare un’identità

Oggi molti siti web consentono l’accesso ai propri servizi attraverso un meccanismo di autenticazione noto come social login. Si tratta della possibilità di usare le credenziali di accesso di un proprio social network per accedere a siti di terze parti.

Siti di e-commerce, giornali online e servizi di cloud storage consentono ai propri utenti di accedere alle piattaforme semplicemente premendo un tasto che ci invita a utilizzare Facebook o G+ per autenticarci.

Tipicamente si trovano dei pulsanti che recano la scritta “Accedi tramite Facebook” o simili. Una volta premuti tali pulsanti, i tempi di accesso sono drasticamente abbattuti e non dobbiamo reinserire la password.

Ma non è tutto ora quello che luccica. In un altro articolo ho descritto virtù e problematiche del protocollo OAuth che è alla base della modalità di autenticazione con social login. Il social login è quindi una forma di single sign-on concepita per migliorare l’esperienza utente nell’accesso ai servizi web, semplificando i meccanismi di autenticazione.

I ricercatori dell’IBM’s X Force hanno scoperto un metodo per accedere agli account web di alcuni popolari servizi web (Nasdaq, Slashdot, Crowdfunder) sfruttando una falla presente in alcune implementazioni di social login. In particolare, si tratta del meccanismo implementato da LinkedIn, ma che è funzionante per molti altri servizi per la gestione dell’identità online.

In cosa consiste SpoofedMe attack

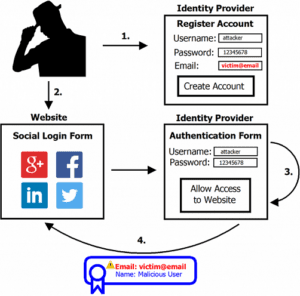

In breve, l’attacco consiste nel registrare un account rubato al legittimo proprietario a un servizio per la validazione dell’identità (come LinkedIn) usando un indirizzo email realmente appartenente alla vittima.

Fate attenzione, non è necessario che l’attaccante abbia fisicamente accesso all’account di posta che usa per l’attacco e che è registrato a nome della vittima. Questo perché in realtà non è richiesto che sia confermata l’identità dimostrando di potervi accedere.

A questo punto è sufficiente che l’attaccante acceda al sito che implementa l’accesso social usando l’account fasullo registrato in precedenza per violare l’account della vittima. Il servizio a cui la vittima è registrata infatti si limiterà a verificare l’esistenza di un account registrato a nome della vittima nel gestore delle identità e acconsentirà l’accesso all’attaccante basandosi solo sull’indirizzo email usato per l’attacco.

Il processo di autenticazione è descritto in un blog post pubblicato dall’IBM’s X Force. Il post include un video che mostra l’attacco nel caso sia utilizzato come gestore delle identità il servizio LinkedIn. Nel video si mostra un attaccante che crea un account su LinkedIn usando una mail reale appartenente alla vittima. LinkedIn invia una mail di conferma all’account della vittima per assicurarsi che mantenga il controllo dell’account usato in fase di registrazione.

Una volta creato l’account, l’attaccante accede a un altro servizio web, Slashdot, e usa il meccanismo di social login messo a disposizione di LinkedIn, che opera quindi come entità per la verifica dell’identità. LinkedIn fornirà le informazioni di accesso a Slashdot.org, in particolare l’email usata per la registrazione, acconsentendo l’accesso dell’attaccante. A questo punto l’attaccante avrà accesso all’account, che potrà disporne a suo piacimento.

Fate attenzione, l’attacco al meccanismo di social login ha successo solo nel caso la vittima non abbia registrato un account presso il servizio di gestione di identità (nel caso specifico, LinkedIn).

Quali sono le falle scoperte con SpoofedMe attack

Le falle nel processo di social login possono riassumersi in:

- Slashdot.org (e più in generale il servizio acceduto mediante social login) non dovrebbe autorizzare l’accesso solo sulla base dell’indirizzo email passato dal gestore di identità se questo non è stato verificato.

- Il gestore delle identità non deve passare i dati dell’utente finché l’indirizzo e-mail non è stato verificato.

Gli esperti hanno spiegato che LinkedIn è risultato vulnerabile perché usa una versione deprecata del protocollo OAuth per il social login. La nuova versione del protocollo, OAuth 2.0, invece, non risulta affetta dalla falla e LinkedIn fornisce un’implementazione per questa nuova versione.

Il problema è che la maggior parte dei siti analizzati dagli esperti usa la versione vulnerabile di LinkedIn come provider di identità. LinkedIn, Amazon e Vasco sono alcuni dei gestori di identità che hanno posto rimedio alla vulnerabilità a seguito della notifica da parte di IBM.

*Pierluigi Paganini

Membro Gruppo di Lavoro Cyber G7 2017 presso Ministero degli Esteri

Membro Gruppo Threat Landscape Stakeholder Group ENISA

Collaboratore SIPAF presso il Mef