di Pierluigi Paganini*

Google blocca alcuni certificati digitali non autorizzati emessi dal NIC, il National Informatics Centre dell’India per diversi suoi domini. L’autorità indiana detiene alcuni certificati di CA intermedie sotto la responsabilità (trusted) del Controller of Certifying Autorithies indiano (India CCA).

La settimana scorsa il team di sicurezza di Google ha individuato alcuni certificati digitali privi di autorizzazione per alcuni dei domini Google e ha immediatamente fatto scattare l’allarme. I certificati digitali non autorizzati potrebbero essere utilizzati per spionaggio informatico. I cyber criminali li userebbero per accedere al traffico su una connessione ritenuta sicura dall’utente inconsapevole.

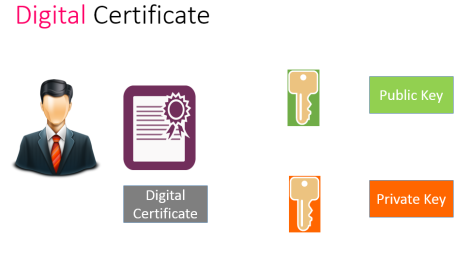

Perché si usano i certificati SSL

L’uso di un certificato digitale SSL permette la creazione di un canale crittografato tra due parti. Vedendo l’icona del lucchetto SSL nel proprio browser, gli utenti credono di navigare tramite un collegamento sicuro (criptato) al sito, che mostrando l’icona attesta di essere valido e sicuro.

Per tale ragione, un cyber criminale potrebbe avere interesse a rubare un certificato digitale o a violare in qualche modo un’infrastruttura PKI. Un certificato SSL emesso da un’Autorità di Certificazione attendibile è di norma usato per la costruzione di un canale di comunicazione protetto tra due entità e per i processi di mutua autenticazione tra client e server eroganti il servizio.

I certificati indiani tra i più diffusi

I certificati della CCA in India sono inclusi nella Root Store di Microsoft. Quindi sono considerati attendibili dalla stragrande maggioranza dei programmi in esecuzione sui sistemi operativi Windows. L’aspetto preoccupante dell’allarme lanciato da Google è che la maggioranza delle aziende occidentali usa regolarmente certificati intermediari emessi dalla CCA indiana.

Dando un’occhiata ai più popolari browser, è possibile verificare che Google Chrome e Internet Explorer usano il Root Store di Microsoft mentre Firefox usa il proprio store ed è per questo non vulnerabile ad attacchi di questo tipo.

Nessun problema per il mobile

Al momento Google non è a conoscenza di altri root store che includono questi certificati digitali, mentre per i dispositivi mobili non ha riscontrato problemi, grazie al public-key pinning implementato da Chrome. Google ha quindi bloccato i certificati non autorizzati attraverso il meccanismo di CRLSet push, funzionalità implementata proprio per gestire situazioni d’emergenza come questa. Microsoft e NIC sono stati prontamente informati sull’uso di certificati digitali non autorizzati, nel frattempo CCA India ha avviato un’indagine sull’incidente.

Nic ferma i certificati digitali, Google rassicura: “Danni limitati”

Tramite il sito ufficiale, il NIC ha comunicato d’aver sospeso temporaneamente l’emissione di certificati digitali. Ogni attività è stata interrotta e non è previsto un ripristino a breve.

Secondo notizie ufficiali di Google, non sarebbe avvenuto un abuso diffuso dei certificati digitali di cui sopra. Fortunatamente non vi sono indicazioni circa abusi su larga scala da parte di chi ha usato i certificati individuati.

Google e il progetto per la sicurezza

Google è da sempre molto attenta alla prevenzione di attività illecite inerenti certificati digitali, come il furto o l’uso di certificati digitali non autorizzati. Lo scorso febbraio, in occasione della conferenza TrustyCon, l’azienda ha presentato il Certificate Transparency project, un progetto per la definizione e adozione di una sorta di registro pubblico dei certificati digitali emessi.

A oggi, purtroppo, molte autorità di certificazione non hanno ancora condiviso i dati relativi ai certificati emessi, come richiesto da Google per il suo progetto.

*Pierluigi Paganini

Membro Gruppo di Lavoro Cyber G7 2017 presso Ministero degli Esteri

Membro Gruppo Threat Landscape Stakeholder Group ENISA

Collaboratore SIPAF presso il Mef