In questo articolo parliamo delle app Android e dei problemi che molte di queste hanno nella gestione non corretta dei certificati SSL.

di Pierluigi Paganini*

Nei precedenti post abbiamo analizzato le modalità con le quali il crimine informatico abusa dei certificati digitali e quali sono i principali attacchi contro gli utenti che utilizzano connessioni teoricamente sicure.

Tra le categorie più esposte rientra quella degli utenti mobile: infatti, molte applicazioni non validano in maniera corretta i certificati SSL presentati dai server.

Di recente, un ricercatore dell’azienda di sicurezza Lacoon ha scoperto che l’applicazione Gmail per dispositivi Apple non esegue correttamente le procedure di certificate pinning in fase di connessione a un service provider. Ciò espone gli utenti al rischio di attacchi MitM (Man in the Middle).

L’ente americano Coordination Center della Carnegie Mellon University (CERT/CC) ha pubblicato un elenco delle principali applicazioni Android che non implementano correttamente la convalida del certificato SSL. Purtroppo i dati sono tutt’altro che incoraggianti.

Gli esperti di sicurezza dell’azienda FireEye quest’estate hanno condotto uno studio sul livello di sicurezza offerto dalle 1.000 più popolari applicazioni gratuite disponibili su Google Play Store. Anche in questo caso i risultati sono scioccanti.

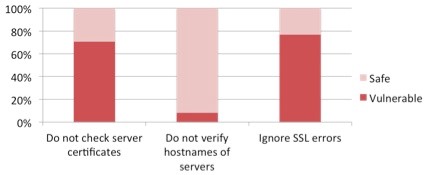

Circa il 68% delle app non controlla i certificati del server cui si connettono. Il 77% ignora gli errori SSL che si verificano in fase di connessione. Secondo gli esperti del CERT, le applicazioni utilizzano librerie vulnerabili, come le librerie Flurry e Chartboost, e per questo motivo sono a loro volta esposte al rischio di attacchi.

Nonostante FireEye abbia comunicato agli sviluppatori le falle scoperte, il CERT ha sottolineato che solo poche aziende hanno adottato misure per porvi rimedio. Su 13.500 tra le più popolari applicazioni gratuite presenti su Google Play, circa l’8% è basata su implementazioni vulnerabili del protocollo.

Nell’ottobre dello scorso anno, un gruppo di ricerca tedesco composto da Beekman e Thompson ha pubblicato uno studio analogo a quello di FireEye. Molte delle applicazioni analizzate non utilizzava correttamente il protocollo SSL, esponendo quindi gli utenti ad attacchi di Man-in-the-Middle.

Alla luce dei risultati emersi dalle analisi citate, il CERT ha deciso di intraprendere un proprio studio sulle principali applicazioni Android. Per i test gli esperti dell’ente hanno utilizzato il tool CERT Tapioca. Questo consente di analizzare come le applicazioni gestiscono la convalida dei certificati SSL e di eseguire in maniera automatica attacchi di tipo MITM.

Diversamente dalle precedenti ricerche, i ricercatori del CERT hanno contattato i team di sviluppo delle applicazioni che non hanno superato i test. Lo scopo è di informare gli autori delle applicazioni e fornire loro indicazioni su come risolvere le vulnerabilità individuate.

Il CERT ha deciso di divulgare un foglio Excel contenente la lista delle applicazioni testate, i risultati delle prove effettuate e altre informazioni, inclusi i codici CVE delle vulnerabilità scoperte.

L’attività intrapresa dal CERT è estremamente positiva. Gli esperti, quindi, intendono continuare nel tempo a monitorare queste e nuove applicazioni, fornendo ai gruppi di sviluppo e agli utenti indicazioni sulle vulnerabilità scoperte.

*Pierluigi Paganini

Membro Gruppo di Lavoro Cyber G7 2017 presso Ministero degli Esteri

Membro Gruppo Threat Landscape Stakeholder Group ENISA

Collaboratore SIPAF presso il Mef