di Pierluigi Paganini*

Oltre il 33% dei siti HTTPS sono vulnerabili ad attacchi di tipo Drown. Gli esperti di sicurezza hanno scoperto una nuova vulnerabilità che affligge l’implementazione OpenSSL. Hanno dimostrato l’efficacia del cosiddetto DROWN attack, che si stima possa riguardare più di 11 milioni di siti e servizi email.

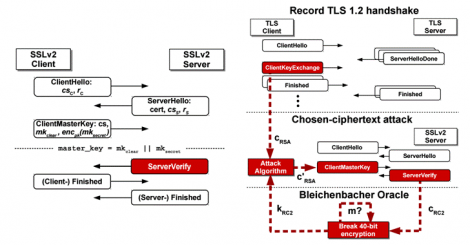

Il nuovo attacco è chiamato DROWN (acronimo di Decrypting RSA with Obsolote and Weakened eNcryption). Esso permette agli attaccanti di accedere ai dati sensibili degli utenti durante le comunicazioni sicure basate su protocollo HTTPS.

DROWN permette a un attaccante di decriptare il contenuto della comunicazione protetta. Ciò avviene sfruttando ripetute connessioni al server via SSLv2, protocollo disabilitato nella maggioranza dei casi, ma che può essere abilitato dai browser su richiesta e sfruttare così una falla nella configurazione del protocollo TLS.

L’attacco può essere sferrato in poche ore, in taluni casi bastano addirittura pochi secondi per decifrare il traffico.

Come è stato scoperta la vulnerabilità al Drown attack

Un gruppo di ricercatori universitari in Germania, Stati Uniti e Israele, affiancati da due sviluppatori OpenSSL, hanno implementato un attacco e dimostrato che possono decifrare una connessione sicura basata su TLS 1.2 con chiave RSA a 2048 bit in meno di 8 ore usando la piattaforma Amazon EC con un costo di 440 dollari.

“Siamo stati in grado di eseguire l’attacco contro le versioni OpenSSL sfruttando la vulnerabilità CVE-2016-0703 in meno di un minuto. Stesso risultato è stato ottenuto con server che non sono affetti da questa particolare falla. La variante generica dell’attacco funziona infatti contro qualsiasi server che utilizzi il protocollo SSLv2 e può essere condotta con successo in meno di 8 ore a un costo totale di 440 dollari”, hanno spiegato i ricercatori.

DROWN è un attacco definito “cross-protocol” che sfrutta le vulnerabilità nell’implementazione del protocollo SSLv2 per attaccare un secondo protocollo, il transport layer security (TLS).

Utilizzando uno schema di attacco noto come Bleichenbacher attack, i malintenzionati possono decifrare le chiavi private RSA e sbloccare tutti quei server ritenuti “sicuri” che usano la stessa chiave privata.

Gli attaccanti hanno solo bisogno di inviare a un server dei pacchetti malevoli appositamente creati per decifrare le connessioni HTTPS.

Quali sono i siti esposti al Drown attack

L’impatto di DROWN è critico ed è stato stimato che più del 33% dei server HTTPS è vulnerabile all’attacco. Parliamo di circa 11,5 milioni di server in tutto il mondo, compresi Alibaba, BuzzFeed, Flickr, Samsung, Sina, StumbleUpon, Weibo, Yahoo e 4Shared.

L’attacco DROWN funziona anche contro Microsoft IIS versione 7 e precedenti, così come con le versioni precedenti alla 3.13 del Network Security Services (NSS) Cryptographic library. Gli utenti che vogliono testare se un sito è vulnerabile al DROWN posso farlo mediante il test disponibile online all’indirizzo test.drownattack.com. Una patch per la vulnerabilità è comunque già disponibile nell’ultima versione rilasciata di OpenSSL.

L’allarme degli esperti sui Drown attack

Gli esperti di sicurezza non hanno dubbi: ora che è stata scoperta e divulgata la metodica di attacco, i cyber criminali non esiteranno ad attaccare i server in rete. Gli utenti dovranno aggiornare la loro versione di OpenSSL all’ultima release 1.0.2g o 1.0.1s. Per evitare gli attacchi lato client, è possibile disabilitare SSLv2, così come è importante accertarsi che la chiave privata non sia condivisa su altri server.

Per avere ulteriori dettagli su questa tipologia di attacchi, potete dare un’occhiata al paper “DROWN: Breaking TLS using SSLv2” o all’interessante post pubblicato da Matthew Green, docente alla John Hopkins University.

*Pierluigi Paganini

Membro Gruppo di Lavoro Cyber G7 2017 presso Ministero degli Esteri

Membro Gruppo Threat Landscape Stakeholder Group ENISA

Collaboratore SIPAF presso il Mef